內網行為分析

- 內部網路安全監控已成為嚴重安全議題

使用量持續成長、應用日益更新的網路環境,能夠迅速了解區域網路內部的使用狀況,提出整體網路的分析報告,是網路管理與維運的基本需求。此外,難以捉摸的新式網路蠕蟲與阻斷服務攻擊,不但讓防火牆(Firewall)、IDS、防毒產品等網路安全工具無法在第一時間反應,部分阻斷服務攻擊甚至直接攻擊防火牆設備,企圖造成內部整體網路的癱瘓。因此,如何偵測 DoS/DDoS 攻擊,並且做到即時性與自動化威脅阻絕,避免對內部網路造成嚴重損害,更是現今網管人員的重要課題。

回顧近年來國內層出不窮的資安事件,涉及的產業從政府機關到帶動經濟發展的龍頭設計製造業,到擁有個人資料最完整的金融服務業,可說是無一倖免。『企業與機關內部的合法使用者利用其權限做不合法的事』的漏洞,也就是『對的人做不對的事』的窘境,一再突顯出內部同仁監守自盜的行為確實比外部入侵更難以防範。

新興技術的突起,也使得網管與安控人員面臨越來越大的挑戰,一再降低內部網路的可視度與可管理性:

- 10 Giga-Ethernet逐步導入內部成為骨幹網路,已經是未來明顯趨勢,但是大部分的網管與資安設備,不論是閘道式佈署,或是Sniffer-based佈署,市場上皆還沒有產品可以跟上符合10GE環境的處理效能;即使有相關產品推陳出新,也會因為價格昂貴的因素,而造成無法全面性佈署與監控。

- 使用虛擬化雖然可以為企業帶來一些好處,例如降低硬體採購成本與能源成本、降低實體空間的需求、提升佈署與測試的彈性等優勢,但是對用戶端而言,會是一個全新的挑戰,最主要是因為VM-to-VM (Virtual Machine,虛擬設備之間的溝通與網路行為)是落在實體設備中,無法被傳統的網路監控或是資安設備所查覺,會複雜化問題的定位。

- APT(Advanced Persistent Threat)的攻擊興起:隨著資訊科技威脅的進化,私人及公營機構的資料洩漏事故已大為增加,而主要的元兇為針對性攻擊。面對新世代的攻擊,傳統資安方案已顯得相形見絀,而罪犯也可對用戶的資料予取予求。對抗進階持續性攻擊(APT)的第一步就是要瞭解其操作模式及查找現有資安管制之不足。

- 內網行為分析解決方案

網路流量分析與異常偵測系統主要運作三部曲:

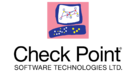

1. 透過自動學習建立網路行為Baseline

"不知道正常為何,就無法判斷何者為異常"---這是日常維運與異常處理時,一個很基本的準則,所以建立網路流量Baseline為網路管理首先要完成的工作,但早期網管系統大都只能以人工手動的方式建立固定模式的"直線式"Baseline ,無法依作業時間形成"曲線式 "Baseline。利用所收集到的NetFlow資料,可在兩週中自動學習到各端點間的網路流量大小與流量內容,且會依據時間形成Baseline"曲線"。

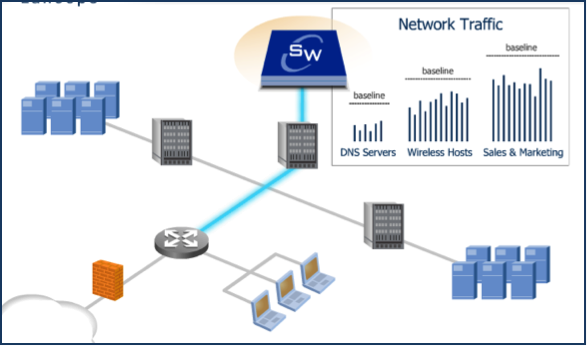

2. 偵測內部所有違反正常行為的異常

以特有的運算模型量化網路活動數值產生指標(Index) ,再與Baseline數值進行比對,作為網路異常偵測與判斷的依據,以下列為代表性指標。

- 高威脅指標:當內部主機引發的高威脅指標的警訊,代表該主機跟Tuning 階段所學習到的行為是不同的,亦即該使用者為攻擊或感染來源的可能性。

- 高風險指標:內部網路使用者成為攻擊對象的可能性。

- 異常檔案傳輸指標:內部網路使用者使用P2P檔案共享的狀態,以及對網路流量的衝擊。

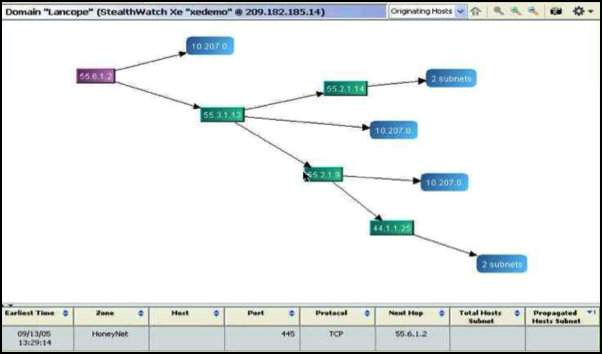

3. 協助繪製攻擊路徑,並建議圍堵方式

內部有網路蠕蟲的攻擊模式,內網型為分析系統會自動繪製蠕蟲散佈增生的狀態,標示出蠕蟲的起源為哪一台主機?亦標示出哪些主機被感染?並建議應該圍堵哪一個Port。